kdw

Joined: 05 May 2006

Posts: 1460

|

Posted: 21.07.2023, 15:26 Post subject: Upgrade 2023 ... Posted: 21.07.2023, 15:26 Post subject: Upgrade 2023 ... |

|

|

Hallo Forum.

Mit dem IGW/936A gibt es nun eine weitere Variante in der IGW/936-Familie. Durch diese Neuentwicklung wollen wir in erster Linie die Cybersecurity-Aspekte bei OT/IT-Integrationsaufgaben unterstützen. Auf Grund der verschiedenen neuen EU-Vorgaben, wie z. B. NIS2 (also die EU-Direktive 2022/2555 zur Netz- und Informationssicherheit) und dem damit verbundenen Zeitrahmen zur Umsetzung, sind Security-Themen sowohl für Maschinen- und Anlagenbetreiber als auch Maschinenbauer eine große Herausforderung (den einen drohen Strafzahlungen und persönliche Haftungsrisiken bei Nichterfüllung, die anderen verlieren ihre Wettbewerbsfähigkeit durch unzureichende Anwenderunterstützung; die OT/IT-Connectivity selbst ist im Vergleich mit dem dynamischen Security-Umfeld inzwischen relativ statisch).

Bedingt durch immer umfangreichere Security-Anforderungen, die an einem OT/IT-Knotenpunkt zu erfüllen sind, nutzen wir im IGW/936A eine neue Rechnerplattplattform mit einem A/B-Bootkonzept, Remote-Update-fähigem Debian-Betriebssystem sowie verschiedenen Open-Source-Erweiterungen für den OT/IT-Gateway-Betrieb. Zur gesamten IGW/936A-Softwarekonfiguration können wir bei Bedarf auch eine SBOM (Software Bill of Materials = Softwarestückliste) zur Verfügung stellen.

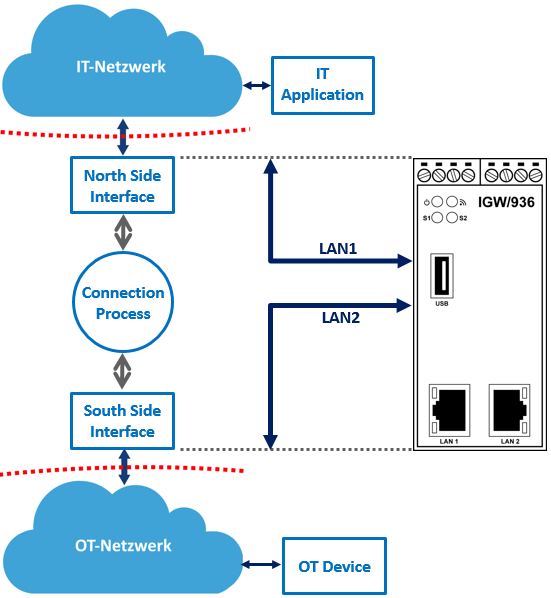

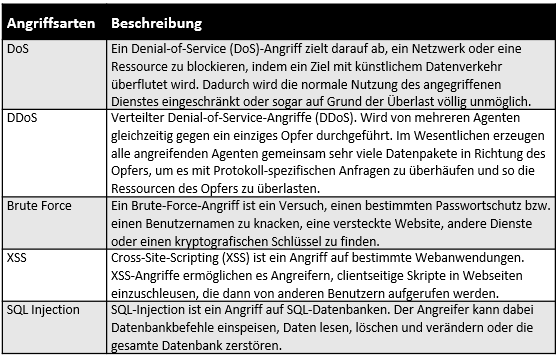

Mit einem IGW/936A lassen sich vernetzte Automatisierungsbaugruppen (OT Device in der Abbildung) vor Cyberangriffen aus dem IT-Netzwerk schützen. Dazu gehören die typischen Angriffsarten aus der weiter unten folgenden Tabelle, aber auch spezielle Vorbereitungsmaßnahmen, wie beispielsweise unterschiedliche Arten von Portscans, um mögliche Angriffsziele in einem OT-Netzwerk zu identifizieren.

Neben dem Schutz des gesamten OT-Netzwerks in Richtung IT-Anwendungsumgebung sind allerdings sichere Möglichkeiten für IT-Applikationen erforderlich, um auf einen bestimmten Service innerhalb des OT-Netzwerks zuzugreifen (ein typisches Beispiel wäre die Verbindung einer IT-SCADA-Software mit dem Modbus-TCP-Server einer Automatisierungsbaugruppe). Für eine solche Aufgabenstellung lässt sich mit dem IGW/936A über die SSV/WebUI-Benutzeroberfläche eine Layer4-Firewall konfigurieren, in der per netfilter/iptables der TCP-Port 502 geöffnet und zusätzlich ein TCP-Proxy-Server aktiviert wird, der dann mit dem eigentlichen Modbus-TCP-Server im OT-Netzwerk kommuniziert (dadurch wird ein IGW/936A zur Modbus-Proxy-Firewall zwischen OT- und IT-Netzwerk). Für komplexere Anwendungen steht zusätzlich ein IGW/936A Software Development Kit (SDK) zur Verfügung. Damit sind beispielsweise auch eine Layer7-Modbus-Firewall oder MQTT/Modbus-Proxy-Firewall realisierbar (Application Data Inspection and Translation Firewall).

Siehe hierzu auch: https://www.ssv-embedded.de/doks/manuals/sr_igw936a_en.pdf sowie https://www.netfilter.org/.

Bei der IGW/936A-Entwicklung war uns sehr wohl bewusst, dass man mit einer Hutschienenbaugruppe nicht wirklich die Cybersecurity-Probleme vernetzter OT-Baugruppen lösen kann. Eine Ursache dafür ist, dass die meisten der zurzeit im Feld installierten OT-Systeme noch nicht einmal hinreichend durch Software-Updates unterstützt werden. Des Weiteren fehlen vielfach die elementaren kryptografischen Grundfunktionen. Teilweise wird mit relativ unsicheren Passwörtern oder sogar noch mit Default-Passwörtern gearbeitet, die man per Google im Internet findet. Hinzu kommt, dass im Sinne der Cybersecurity die Hutschienen in Schaltschränken nicht wirklich eine physisch sichere Umgebung sind (jeder, der hier Zutritt hat, kann mal eben ein LAN-Kabel aus einem Stecker ziehen und unbemerkt etwas dazwischenschalten; eine Tamper Detection-Sensorik existiert in der Regel nicht). Insofern ist unser eigentliches Ziel die „100%-Embedded-Integration“. Das bedeutet, die gesamte Funktion eines OT/IT-Gateways sollte direkt auf der Leiterplatte einer Automatisierungsbaugruppe implementieret werden (also dort, wo auch die Hardware-Bausteine der Steuerung zu finden sind). Dadurch erhöht sich die physische Hürde für einen Angreifer erheblich. Des Weiteren ist eine echte Ende-zu-Ende-Security realisierbar. Aus diesen und einigen weiteren Gründen haben wir Anfang 2023 den eDNP/8331 vorgestellt. Siehe hierzu auch: https://www.ssv-comm.de/forum/viewforum.php?f=51.

VG KDW |

|